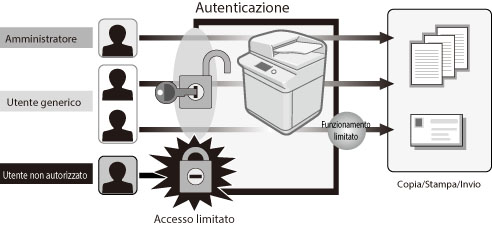

I vantaggi di un sistema di autenticazione centralizzato e versatile | 3DGIS sistemi informativi territoriali

Descrizione del sistema di autenticazione - Canon - imageRUNNER ADVANCE C3330i C3325i C3320 C3320i - Guida per l'utente (Manuale del prodotto)

Autenticazione e autorizzazione: Tipologie di autenticazione in informatica | Informatica e Ingegneria Online

Password e metodi di autenticazione: caratteristiche tecniche e nuove soluzioni - Cyber Security 360

Sistemi di autenticazione: fattori tecnologici e nuove soluzioni per un mondo password-less - Cyber Security 360